المهاجمون يستغلون ملفات تعريف الارتباط لاختراق الشبكات والحركة فيها بحرّية وانتحال الشخصية

-استخدام ملفات تعريف الارتباط المسروقة في اجتياز مستويات التحقق من الهوية

رسالة دبي :خالد حسن

اعده لنشر : باكينام خالد – علي الديب

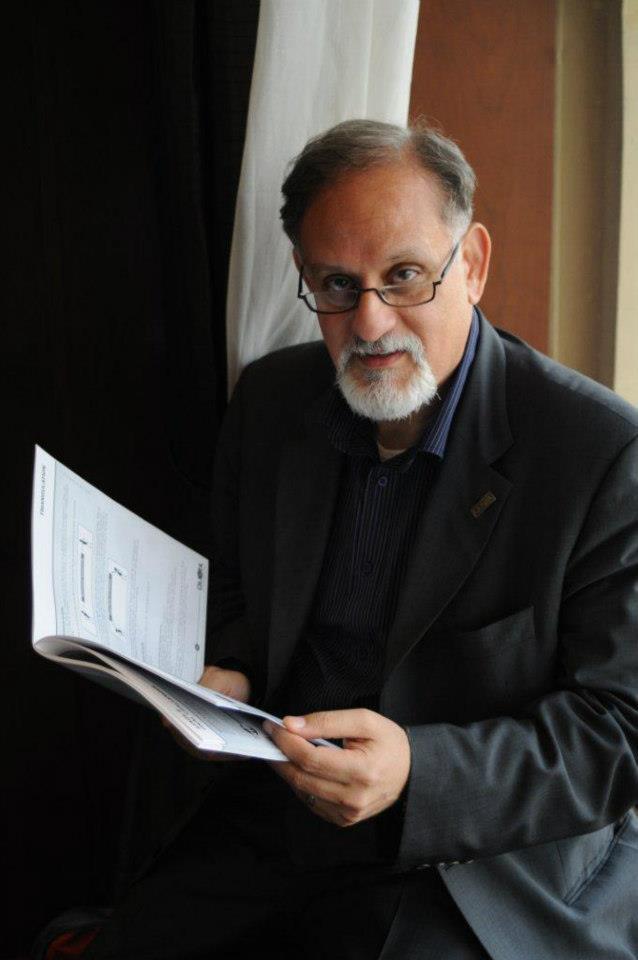

أكد أجاي ناتالي المدير الاقليمي لشركة سوفوس ، العالمية المتخصصة في حلول الجيل التالي للأمن السيبراني، فى حواره مع " عالم رقمى " أن الشركة سلطت الضوء ، خلال مشاركتها مؤخرا فى أسبوع جيتكس للتقنية 2022 ، على دورها في مساعدة المؤسسات على التعامل مع الهجمات السيبرانية النشطة بشكل أفضل ومنع تكرارها أو حتى وقوعها، وذلك بفضل مجموعتنا الواسعة من حلول الأمن السيبراني.

ورد علي سؤال " عالم قمى " قال عرضت الشركة خدماتها للكشف والاستجابة المدارة وغيرها من الحلول المتقدمة للأمن السيبراني حيث تركّز الشركة على أهمية الجمع بين قدرات خبراء استقصاء التهديدات والاستجابة لها وبين الأدوات المبتكرة في توفير الحماية والكشف ومعالجة الآثار التي تواجهها المؤسسات على اختلاف أحجامها، وذلك لمكافحة الهجمات السيبرانية مثل برمجيات طلب الفدية على مدار الساعة طوال العام.

سرقة الهوية

وحول باقة الحلول الامنية التى تقدمها الشركة اكد أجاي أن " سوفوس" عرضت مجموعتها الكاملة من المنتجات السحابية للأمن السيبراني من النقاط النهائية إلى الشبكة، والتي تمكن المؤسسات من الدفاع ضد هجمات سرقة الهوية والبرمجيات الخبيثة والهجمات الجانبية النشطة وهجمات طلب الفدية وغيرها الكثير.

أضاف أصبح الأمن السيبراني بمثابة منافسة تفاعلية مستمرّة، فالمهاجمون يعملون على تطوير أساليبهم للهجوم والمراوغة بشكل يتطلب من فريق استقصاء التهديدات مواصلة المتابعة ومراقبة مؤشرات الاختراق في الشبكات واتخاذ الإجراءات التي توقف الهجمات قبل أن تؤدي إلى طلب الفدية.

استهداف الثغرات

أشار وفقا لما ما أوضحه دليل سوفوس للهجمات النشطة 2022، فإن عددًا كبيرًا من المهاجمين يستهدفون المؤسسات المنفردة لأنها تجد صعوبة كبيرة في التعامل مع الهجمات وآثارها، ونرى بأن جميع المؤسسات مهما كان حجمها بحاجة إلى مزيج من الحلول المتطورة للأمن السيبراني وفريق من الخبراء المدربين على كشف التهديدات وردعها كما اطلقت سوفوس، تقريرها Sophos X-Ops بعنوان "سرقة ملفات تعريف الارتباط: الطريقة الجديدة لتجاوز المحيط الخارجي"، والذي أظهر بأن المجرمين السيبرانيين رفعوا من وتيرة استهداف الثغرات عبر سرقة ملفات تعريف الارتباط لاستخدامها في اجتياز إمكانات التحقق المتعدد والوصول إلى الموارد المؤسسية.

ملفات قانونية لانشطة خبيثة

وردا على سؤال " عالم رقمى " قال المدير الاقليمى لشركة " سوفوس " شهدنا على مدى العام الماضي ازدياد الهجمات التي حوّلت سرقة ملفات تعريف الارتباط إلى وسيلة للالتفاف على أنظمة التحقق المتعدد من الهوية. فقد انتقل المهاجمون إلى نسخ محسّنة وحديثة من برمجيات سرقة المعلومات، مثل Raccoon Stealer وغيرها لتبسيط أمر الحصول على ملفات تعريف الارتباط الخاصة بالتحقق من الهوية. وفي حال حصول المهاجم على تلك الملفات، سيصبح بإمكانه التحرك بحريّة في الشبكة وانتحال شخصية المستخدمين القانونيين."

أضاف في بعض الحالات، تعتبر سرقة ملفات تعريف الارتباط بحد ذاتها هجمة عالية التركيز، يحصل فيها المهاجمون على البيانات من نظام ما في الشبكة ويستخدمون ملفات قانونية لتكون واجهة تخفي أنشطتهم الخبيثة. وبعد أن يتمكن المهاجم من الدخول إلى الموارد السحابية وموارد الويب التابعة للمؤسسة باستخدام ملفات تعريف الارتباط، يصبح بوسعه استخدامها لمزيد من الهجمات كاختراق البريد الإلكتروني وهجمات الهندسة الاجتماعية للتغلغل في النظام بشكل أكبر – وحتى تغيير البيانات والسيطرة على رموز المصادر.