كتب : نهله مقلد

طلبت شركة فورس بوينت (Forcepoint) ، العالمية المتخصصة في تحليل السلوك البشري في الأمن الالكتروني ، من باحثيها والمهندسين والخبراء الاستراتيجيين في مجال الأمن الإلكتروني التنبؤ بما يعتقدون أنه سيؤثر على مشهد الأمن الإلكتروني خلال الأشهر الـ 12 المقبلة. والتي كانت صائبة باستمرار. هل توافق على توقعاتنا لعام 2020؟

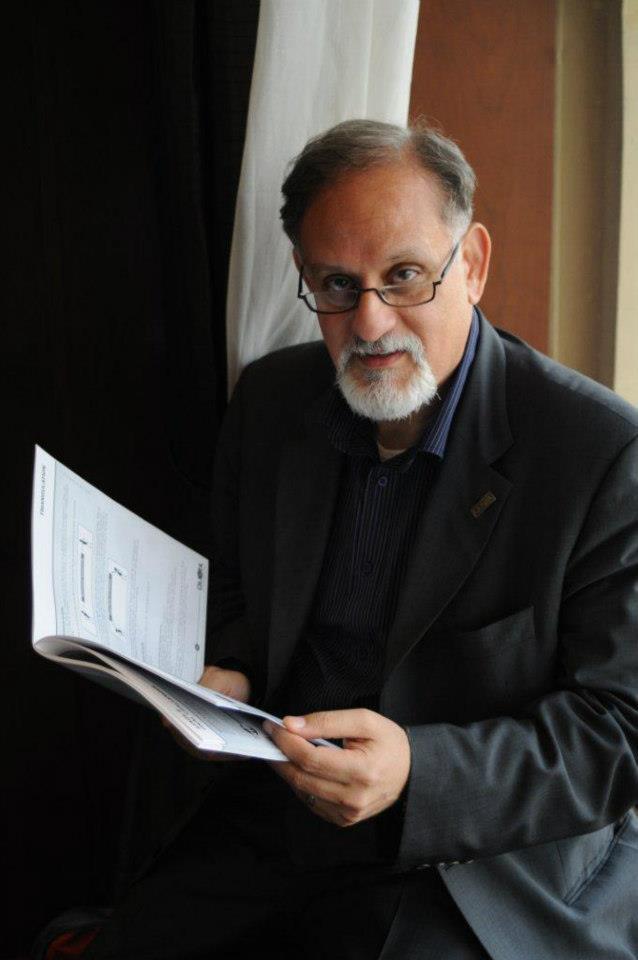

وكشف أودرا سيمونز، مديرة الابتكار لدى مختبرات إكس التابعة لشركة فورس بوينت ان توقعات هذا العام تتحدث عبر عدة مواضيع من تقنيات المهاجمين ومنصات الاتصال واعتماد البنية التحتية وتشريعات حماية البيانات واستراتيجيات الأمن الإلكتروني. بالنسبة لهذه التنبؤات، فإننا نوفر اعتبارات تجارية وتقنيات من شأنها المساعدة في تخفيف توقعاتنا.

مقاطع الفيديو المزيفة

أضاف خلال العامين الأخيرين، رأينا تطبيق يمكنه إدخال صورة لأحد الاشخاص، ويُطبق خوارزميات مختلفة لتعلم الآلة على تلك الصورة، ومن ثم إخراج الصورة وهي تُظهر إصداراً قديماً من ذلك الشخص، من بين أحد الفلاتر الأخرى. اتخذ الباحثون من سامسونج خطوة إلى الأمام من خلال بناء القدرة على استخلاص مقطع فيديو واقعي إلى حد معقول من صورة ثابتة واحدة فقط. وأظهرت هذه القدرات القوة والجاذبية وراء الانبهار الحالي لتوليف صورة الإنسان.

اشار صيغَ مُصطلح الزيف العميق عام 2017 ويتعلق بمقاطع الفيديو المزيفة المنشأة بواسطة تقنيات التعلم العميق. ونتوقع أن يكون للزيف العميق تأثير ملحوظ في جميع جوانب حياتنا في عام 2020، مع زيادة واقعيتها وإمكاناتها المحتملة ولدينا أربع توقعات اولها سوف يرسل طالبو الفدية فيديوهات تم إنشائها عن طريق خدمة الزيف العميق إلى أشخاص مستهدفين، ويرى المستلمون مقاطع فيديو واقعية لأنفسهم في مواقف قد تؤدي بهم إلى قبول هذه التسوية، ومن المحتمل أن يدفعوا مبلغ الفدية لمنع نشر هذا الفيديو في للصحافة أو للعامة.

وقال اودرا يتمثل التوقع الثانى في انه من المعروف أن التحايل عبر البريد الالكتروني قد كلف الشركات مليارات الدولارات بسبب خوف الموظفين من عمليات الاحتيال مما يدفعهم ذلك لإرسال الأموال إلى حسابات مجرمي الإنترنت. في عام 2020، سيتم استخدام خدمة الزيف العميق لإضافة درجة أخرى من الواقعية لطلب تحويل الأموال ودفع الفدية اما التوقع الثالث فيتمثل أننا رأينا استخدام خدمة الزيف العميق في معترك السياسة لعام 2019. وخلال الانتخابات الرئاسية في الولايات المتحدة التي ستجرى في نوفمبر 2020، نتوقع أن يتم استغلال هذه الأداة لمحاولة تشويه سمعة المرشحين وإرسال رسائل سياسية غير دقيقة للناخبين عبر وسائل التواصل الاجتماعي.

والتوقع الاخير انه في عام 2020 سنشاهد خدمة الزيف العميق في مقدمة الخدمات المستخدمة إما لأغراض التسلية أو للأغراض الخبيثة.

الاعتبارات التجارية

اكد مدير الابتكارات بشركة فورس بوينت " Forcepoint " العالمية سيستمر المهاجمون بالنجاح لأنهم يعدلون تقنيات الهندسة الاجتماعية لديهم. ومن الصعب أن يتعرف الموظف أو أي شخص أخر على الزيف العميق وخاصةً مع تقدم الواقعية نتيجة لتحسن التكنولوجيا المستخدمة.

ومن التقنيات لتخفيف الهجمات انه يمكن أن يساعد دمج عمليات الاحتيال بواسطة الزيف العميق في برامج التوعية بالأمن الإلكتروني للموظف على رفع مستوى الوصول إلى المحتالين من أجل عدم إجراء عملية احتيال ناجحة. ويمكن أن تساعد عمليات الفحص الإضافية على مستوى العملية (مثل التحويلات المالية) في تحديد النشاط غير العادي المرتبط بعمليات الاحتيال عبر اختراق البريد الإلكتروني للشركات (BEC) / التصيد الاحتيالي عبر البريد الالكتروني (BES). بالإضافة إلى حلول أمن الويب وأمن البريد الالكتروني لحماية الأشخاص من التفاعل مع الطُعم الأولي.

خدمة الجيل الخامس

من جهته اوضح من جهته رافايل مارتي، رئيس مختبرات إكس لدى شركة" فورس بوينت " ان تقنية الجيل الخامس (5G) اصبحت متاحة الآن في أغلب المدن والبلدان حول العالم. ومع استمرارية نشر هذه التقنية وتطبيقها في عام 2020 ستضع إمكانات أسرع لنقل البيانات في أيدي موظفي الشركات والذين لديهم إمكانية الوصول إلى تطبيقات الخدمات السحابية للشركات التي يعملون بها من خلال أجهزتهم في العمل أو الأجهزة الشخصية.

أضاف يعتبر معدل نقل البيانات من خلال تقنية الجيل الخامس أسرع بـ 10 مرات من تقنية الجيل الرابع. فتخيل أن تكون قادراً على تنزيل فيلم مدته ساعتان في أقل من دقيقة واحدة. وستُمكن تقنية الاتصال ذات الموثوقية والكمون المنخفض الموظفين الراغبين في إرسال وتبادل جزء من بيانات الشركة.

أشار الانتشار المتوقع لمثل هذه الأجهزة سوف يجذب الموظفين، بحيث يصلون إلى بيانات الشركة عبر أجهزتهم الشخصية المزودة بتقنية الجيل الخامس، بدلاً من الاستمرار في استخدام خدمة الاتصال اللاسلكي (Wi-Fi) البطيئة أو ربط أجهزتهم باستخدام هواتف تعتمد تقنية الجيل الرابع.

اعتبارات العمل: سواءً كان نقل البيانات من خلال شبكة الجيل الرابع أو الخامس، فمن الضروري أن يكون مصدر الأمن الإلكتروني لديك مُراقباً ومُتحكماً بحركة هذه البيانات، وإلا فإنك تخاطر بعدم القدرة على تحديد سرقة البيانات بالسرعة والوقت اللازمين.

تقنيات لتخفيف الهجمات: يمكن للشركات استخدام التقنيات التالية للتخفيف من أثر الهجمات الالكترونية: وسيط الأمان للوصول إلى التخزين السحابي (CASB)، منع فقدان البيانات (DLP)، حماية التكيف مع المخاطر.

ستصبح المؤسسات ذات "سحابة ذكية" ولكن بواقع الأمر الحالي ستبقى "سحابة غبية"

مع دخول عام 2020، نشاهد انتقال المزيد والمزيد من المؤسسات والمنظمات، لا سيما القطاعات الحكومية، إلى السحابة كجزء من عملية التحول الرقمي. ويجب أن نتوقع اختراقات كبرى لأنظمة التخزين السحابي العامة كنتيجة لهذا التحول.

سيحدث هذا التغيير جزئياً، بسبب التركيز المتغير الذي تفرضه الحكومات في جميع أنحاء العالم. تعتبر السياسة الأولى للسحابة والموجودة في حكومة الولايات المتحدة منذ عام 2011. وفرضت الحكومة البريطانية على الحكومة المركزية في عام 2013 "النظر في الحلول السحابية المحتملة وتقييمها بالكامل أولاً قبل النظر في أي خيارٍ آخر". في حين اعتمدت الحكومة الأمريكية هذا العام الاستراتيجية الفيدرالية للحوسبة السحابية (Cloud Smart) ومن المتوقع أن تكشف حكومة المملكة المتحدة عن سياسة جديدة في أوائل العام المقبل. يتضمن التكرار الأمريكي للسحابة الذكية (Smart Cloud) مكونات الأمان والتحصيل والقوى العاملة، لكن العديد من المؤسسات لا تزال تواجه تحديات كبيرة في هذه المجالات.

مع انتقال المؤسسات من "السحابة أولاً" أو "السحابة الكلية" إلى "السحابة الذكية"، فإنها تميل إلى أن تبقى "سحابة غبية" من حيث صلتها بتأمين أنظمتها في السحابة العامة. توضح نماذج المسؤولية المشتركة لموردي السحابة العامة أن مقدمي الخدمة السحابية مسؤولون عن حماية البنية التحتية بينما يكون العميل مسؤولاً عن حماية بياناتهم ومراقبة الوصول وإدارة المكونات ومراقبة سلوكيات المستخدم الشاذة ومواطن الضعف في نظام المراقبة والتصحيح وتحليل المضيف وأنشطة الشبكة المشبوهة. سوف يركز المهاجمون مجدداً على أنظمة وبيانات الوصول إلى السحابة العامة في عام 2020 وما بعده بسبب غناها بالمعلومات القيمة وسهولة الوصول إليها. نتوقع أن نرى المزيد من الاختراقات من أطراف خارجية وداخلية بسبب انتشار تطبيقات السحابة على نطاق واسع.

تتوقع شركة البيانات العالمية ((IDC أن 49 بالمائة من البيانات المخزنة في العالم سوف تتواجد في بيئات السحابة العامة في عام 2025. وسيتحسن أداء المنظمات في جميع أنحاء العالم، العامة والخاصة على حد سواء، لتراعي التوجهات المتاحة ولن تتأخر في تطبيق أفضل الممارسات.

اعتبارات العمل: "السحابة الذكية" يجب أن تعني أكثر من "هل يجب تشغيل هذا التطبيق من السحابة؟ ما هي الفوائد التي نريد تحقيقها للانتقال إلى السحابة؟ ما هي التكاليف؟ ما هي المخاطر؟" ويجب أن نفهم قيمة البيانات وكيفية حمايتها في السحابة العامة. وهذا يدل على أننا نحتاج إلى فهم المخاطر بشكل صحيح، وأخد طرق تأمين هذه المعلومات بعين الاعتبار، وبناء شبكة الحماية من هذه التهديدات من أقل مستوى إلى أعلاها.

تقنيات لتخفيف الهجمات: يمكن للشركات استخدام التقنيات التالية للتخفيف من أثر الهجمات الالكترونية مثل وسيط الأمان للوصول إلى التخزين السحابي (CASB)، منع فقدان البيانات (DLP)، حماية التكيف مع المخاطر.

سوف تتخذ المنظمات إجراءات في نهجها لتشريعات حماية البيانات / الخصوصية

من ناحيته قال دونكان براون، كبير خبراء الأمن الاستراتيجي في أوروبا والشرق الأوسط وإفريقيا زاد الوعي حول الحاجة إلى خصوصية البيانات وحماية البيانات بشكل كبير خلال السنوات الأخيرة نتيجةً للتشريعات مثل اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA).

أضاف من خلال التحدث إلى المؤسسات في جميع أنحاء العالم، شهدنا قبولاً بأن الحفاظ على خصوصية الفرد (العميل) وحماية بياناته يمكن أن يكونا مختلفين عن خدمة ما. نتوقع استمرار هذا الاتجاه في عام 2020 وما بعده.

أشار ركزت العديد من الشركات على العناوين الجاهزة من هذه التشريعات- وعلى الأخص أن اختراق البيانات الشخصية الخاصة بالمواطنين الأوروبيين سيؤدي إلى غرامات كبيرة. في عام 2020، سنرى المنظمات تستكشف آثار عدم الامتثال المترتبة على حماية البيانات والخصوصية. هذا الأمر سيستدعي الانتقال من نهج منع الاختراق إلى نهج أكثر شمولية قائم على المبادئ. وفي مراجعة للغرامات المفروضة في عام 2019، ونتوقع أن يكون عام 2020 سيشهد حالة "أنت لم تر شيئاً بعد" فيما يتعلق بحجم وكمية الغرامات التي ستضعها السلطات على الجناة.

اوضح في الوقت الحالي، تتعامل العديد من الشركات يدوياً مع هذه التشريعات، حيث تتلقى عدداً كبيراً من طلبات الوصول إلى الموضوعات بموجب اللائحة العامة لحماية البيانات (GDPR)، فعلى سبيل المثال، قد تواجه هذه الشركات صعوبات في خدمة هذا الحجم من الطلبات في الوقت المناسب. وبالتالي تتطلع الشركات إلى اعتماد تكنولوجيا مناسبة لتحقيق عملية التشغيل الآلي لهذه الطلبات.

اعتبارات العمل: قد يؤدي إجراء مراجعة لحالة امتثال مؤسستك الحالية لتشريعات حماية البيانات والخصوصية ذات الصلة إلى توفير فرص للتمييز بين عروض العملاء الخاصة بك وتحديد الفرص لتوسيع نطاق نهج حماية البيانات الخاص بك وتبني طرق جديدة لجعل التوافق أسهل.

تقنيات لتخفيف الهجمات: منع فقدان البيانات (DLP) لاكتشاف البيانات وتصنيفها ومنع فقدانها.

سوف تتضمن استراتيجيات الأمن السيبراني الانتقال من مؤشرات التسوية إلى مؤشرات السلوك

من ناحيته قال نيكو فيشباخ، رئيس قسم التكنولوجيا بشركة فورس بوينت " Forcepoint " العالمية ان مؤشرات التسوية (IoC) هي مصطلح يعبر عن آثر يشير إلى نشاط ضار محتمل. قد تكون عبارة عناوين URL لمواقع ويب ضارة وخبيثة أو مواضيع بريد إلكتروني استخدمت في عملية التصيد العشوائي أو عناوين IP لمرسلي البريد العشوائي البارزين. ويمكن أن تشمل مؤشرات التسوية أيضاً حركة مرور الشبكة باستخدام منافذ غير قياسية وتغييرات في إعدادات التسجيل المشبوهة ووحدات تخزين للقراءة / الكتابة غير الطبيعية. تعتبر مؤشرات التسوية ذات طبيعة تهديدية وتمثل العنصر الرئيسي في حماية الأمن الإلكتروني لعقود. وصلت المنظمات إلى مستوى أساسي من الحماية من خلال النهج التي توفره بتركيزها على التهديد وخطر الهجمات.

أضاف تُركز مؤشرات السلوك (IoB) من ناحية أخرى على سلوك المستخدمين وكيفية تفاعل وتعامل المستخدمين مع البيانات. وينصب التركيز على مؤشرات السلوك السيء- حيث تدرك المنظمات أن غالبية الموظفين يلجئون إلى العمل للقيام بعمل فعال وأقل خطورة. ومن خلال فهم الطريقة التي يتصرف بها المستخدم/الموظف/المقاول/المحاسب عادةً فيما يتعلق بأنفسهم أو من خلال دورهم الوظيفي أو ضمن مجموعتهم الوظيفية، فإنه من الممكن تحديد المؤشر المسبق للسلوك الذي قد يمثل مخاطر على رجال الأعمال، مثل سرقة البيانات "قيد التقدم".

اشار فيشباخ نتوقع بأن عام 2020 سيشهد زيادة ملحوظة في عدد المنظمات التي تدرك الحاجة إلى تعزيز ذكاء التهديدات القائمة على مؤشرات التسوية (IoC) من خلال الأفكار السياقية للمؤشرات السلوكية. سيؤدي التحول إلى مؤشرات السلوك إلى حماية بياناتهم بشكل أفضل في بيئات الشبكات الحديثة التي تدعم أي زمان ومكان. نظراً لأن استراتيجيات الأمن الإلكتروني الخاصة بهذه الأعمال ستتحول من مقاربة خارجية (تدرس كيف يسعى المهاجمون الخارجيون لاختراق المحيط) إلى واحد من نهج المقاربة الداخلية (فهم المخاطر الداخلية وأهمية منع سرقة البيانات بغض النظر عن المستخدم، والجهاز، وتطبيق النقل المتوسط أو السحابي).

اعتبارات العمل: هل تريد أن ترى مؤشرات السلوك في العمل وكيف يمكن أن تساعد في حماية عملك؟ احجز عرضاً توضيحياً لمعرفة كيف يُسهل حل شركة فورس بوينت تطوير إدارة مخاطر عملك إلى استراتيجية للأمن الإلكتروني التي تعتمد على السلوك. يمكنك مشاهدة العرض التوضيحي من خلال موقعنا.

تقنيات لتخفيف الهجمات: تحليلات سلوك المستخدم والكيان (UEBA)، وتقنيات التهديد الداخلي وتقنيات الحماية من المخاطر.