بحسب تقرير موقع TOI الهندى، يقوم المتسللون بالتبديل إلى أنواع ملفات جديدة ، بما في ذلك مرفقات ISO و RAR و LNK (اختصار Windows)، لتقديم برامج ضارة للأنظمة.

وتعتبر وحدات الماكرو عبارة عن سلسلة من الأوامر مجمعة كبرنامج واحد لأداء مهمة تلقائيًا، والآن، تعد وحدات الماكرو XL4 و VBA برنامجين صغيرين يستخدمان لأداء المهام المتكررة في مايكروسوفت Office، واستخدم المتسللون هاتين الماكروين بشكل نشط كممثلين للتهديد لتثبيت برامج ضارة على نظام ما عبر مستندات ضارة يتم تنزيلها من الإنترنت أو بريد التصيد الاحتيالي.

ويقرأ أحدث تقرير من Proofpoint: "انخفض استخدام المرفقات التي تم تمكين الماكرو من قبل الجهات الفاعلة في التهديد بنسبة 66٪ تقريبًا بين أكتوبر 2021 ويونيو 2022"، تسميها شركة أمان المؤسسة "واحدة من أكبر التحولات في مشهد تهديدات البريد الإلكتروني في التاريخ الحديث."

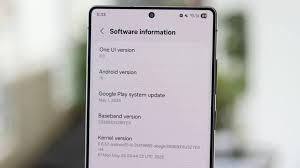

وأعلنت الشركة العام الماضي، لكن الأمر استغرق وقتًا طويلاً لتنفيذ التغييرات، حظرت مايكروسوفت وحدات الماكرو الشهر الماضي، لكن المتسللين ابتعدوا عن هجمات ماكرو Office لأنهم يستخدمون أنواعًا جديدة من الملفات كحمولات، وجاء في التقرير أن "الجهات الفاعلة في مجال التهديد تعتمد الآن تكتيكات جديدة لتقديم برامج ضارة، ومن المتوقع أن يستمر الاستخدام المتزايد لملفات مثل ISO و LNK و RAR."

وزاد استخدام ملفات ISO و RAR و LNK لتسليم البرامج الضارة بنسبة 175 في المائة في نفس الفترة ، ومن المتوقع أن ينمو أكثر. يستخدم المهاجمون الأساليب الجديدة لإيصال البرامج الضارة من عائلات Emotet و IcedID و Qakbot و Bumblebee.

وارتفع معدل اعتماد ملف LNK بشكل ملحوظ ؛ زاد عدد الحملات بنسبة 1675 في المائة منذ أكتوبر 2021 ، لتصبح واحدة من أكثر الجهات الفاعلة في التهديد استخدامًا، حيث تستخدمها عشر مجموعات تهديد فردية.

وقال باحثو Proofpoint: "فيما يتعلق بجعل الضحايا المقصودين يفتحون وينقرون، فإن الأساليب هي نفسها: مجموعة واسعة من أساليب الهندسة الاجتماعية لجعل الناس يفتحون وينقرون، لا تزال الإجراءات الوقائية التي نستخدمها للتصيد الاحتيالي سارية هنا".